![]()

با سلام و عرض ادب

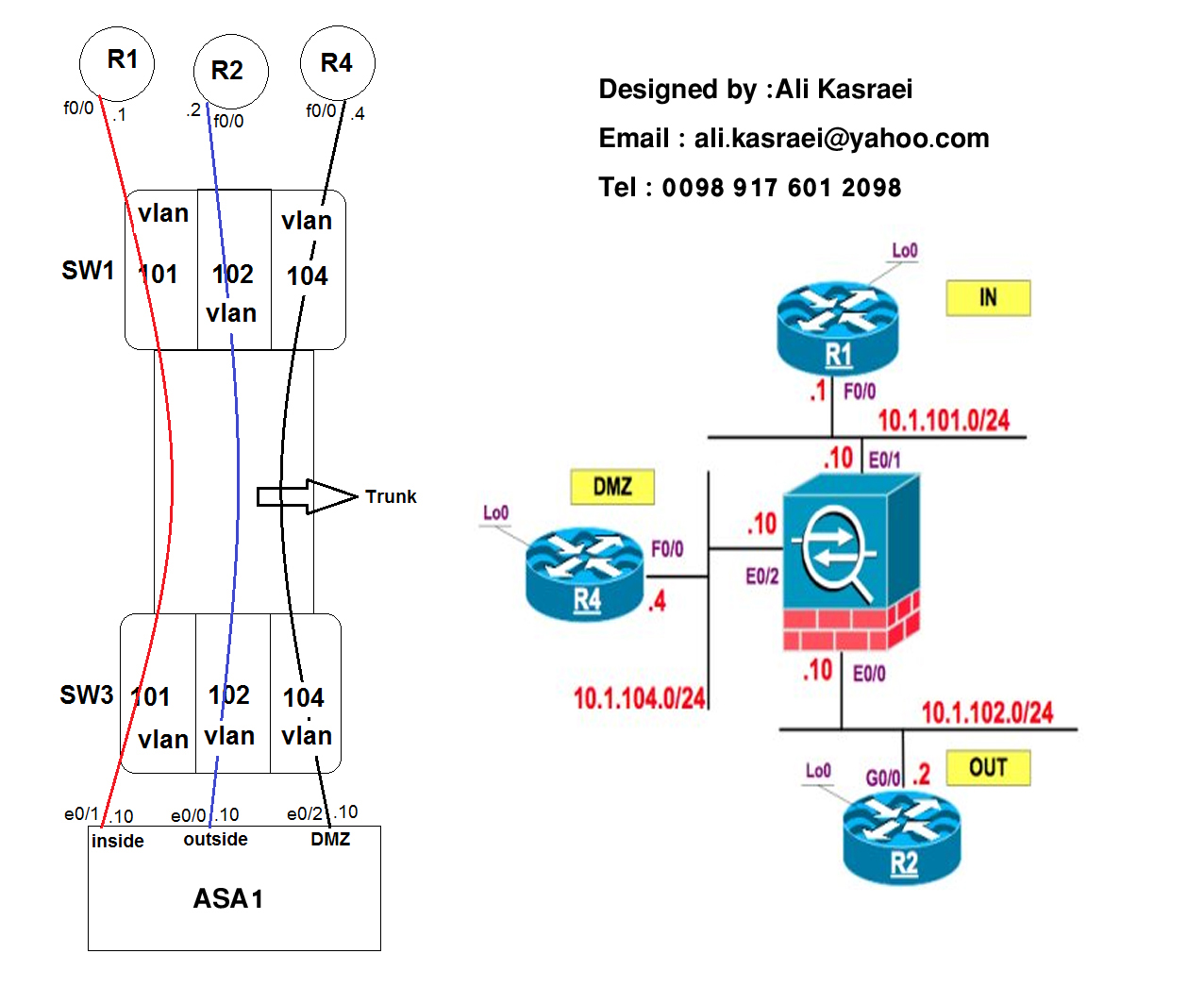

چندیست که دوستان در مورد Dynamic Routing Protocol های مبتنی بر IPv6 و همچنین نحوه پیاده سازی آنها سئوال فرموده بودند که بنده تصمیم گرفتم تا سناریویی مبتنی بر OSPFv3 برای شما عزیزان طراحی کنم . البته شکی نیست که این سناریو بر اساس ریکامندها و اسناد سیسکو می باشد و از عالم غیب نه بر ما بلکه بر هیچکس نازل نشده است . کلیه ی موارد و Config هایی که نیازمند آن هستید به تکامل بر روی تصویر ارائه شده است . امید که دریچه ای برای ورود به مباحث پیشرفته تر این بحث برای دوستان باشد . لطفا به تصویر توجه فرمایید :

Greetings and Greeting

While the friends of Dynamic Routing Protocol based on IPv6 and how to implement them were questioned said that I decided to design a scenario based on the OSPFv3 for your loved ones. Of course, no doubt that this scenario is based on Cisco documentation and the unseen, not on us, but nobody has been revealed. Config All items that are needed to evolve the image is presented. Hope that hatch into more advanced topics for discussion are friends. Please note the image below :

توضیحاتی اجمالی برای دوستانی که تازه به جمع شبکه دوستان پیوستند :

در واقع (Open Shortest Path First (OSPF یک روتینگ پروتکل داینامیک برای تکنولوژی IP محسوب شده و link-state protocol طبقه بندی می شود . این پروتکل تصمیم گیری هایش را بر اساس وضعیت لینک های اتصالات انجام می دهد که این داده ها را از روی اینترفیس و وضعیت همسایگانش بدست می آورد بطوریکه هر روتر از توپولوژی کل شبکه آگاه است . اطلاعات اینترفیس شامل Prefix های IPv6 و Network Mask ، نوع شبکه متصل ، نوع روترهای متصل به شبکه و ... می باشد که این داده ها توسط انواعی از پیامها در کل شبکه تبلیغ می شوند که بدان (link-state advertisements (LSAs می گویند .لازم به ذکر است که OSPFv3 از IPv6 پشتیبانی می کند . برای اطلاع بیشتر به مطالعه RFC 2740 بپردازید . در خاتمه تعدادی از دستورات مانیتورینگ مربوطه به این سناریو را برای دوستان عزیز معرفی کرده و البته یا سرچ در اینترنت بسیاری دیگر را خواهید یافت . و اینکه این سناریو با روترهای سری C7200 ورژن 15.2 طراحی شده است . یا حق

A brief explanation for those who are new to the network of friends joined together :

which are propagated in the network link-state advertisements (LSAs) say. should mention that OSPFv3 for IPv6 support. For more information, read RFC 2740 pay. At the end of the monitoring commands to the scenario Referred to dear friends and, of course, or search the internet you will find many others., and that this scenario C7200 series routers are designed version of 15.2., or right

Stub_Router# show ipv6 ospf database

OSPFv3 Router with ID (3.3.3.3) (Process ID 1)

Router Link States (Area 2)

ADV Router Age Seq# Fragment ID Link count Bits

1.1.1.1 885 0x80000007 0 1 B

3.3.3.3 919 0x80000008 0 1 None

Inter Area Prefix Link States (Area 2)

ADV Router Age Seq# Prefix

1.1.1.1 373 0x80000002 ::/0

Link (Type-8) Link States (Area 2)

ADV Router Age Seq# Link ID Interface

1.1.1.1 964 0x80000006 5 Se1/0

3.3.3.3 1165 0x80000006 5 Se1/0

Intra Area Prefix Link States (Area 2)

ADV Router Age Seq# Link ID Ref-lstype Ref-LSID

1.1.1.1 964 0x80000005 0 0x2001 0

3.3.3.3 1172 0x80000005 0 0x2001 0

Stub_Router# show ipv6 ospf database router self-originate

OSPFv3 Router with ID (3.3.3.3) (Process ID 1)

Router Link States (Area 2)

Routing Bit Set on this LSA

LS age: 753

Options: (V6-Bit R-bit DC-Bit)

LS Type: Router Links

Link State ID: 0

Advertising Router: 1.1.1.1

LS Seq Number: 80000007

Checksum: 0xFCA4

Length: 40

Area Border Router

Number of Links: 1

Link connected to: another Router (point-to-point)

Link Metric: 64

Local Interface ID: 5

Neighbor Interface ID: 5

Neighbor Router ID: 3.3.3.3

LS age: 791

Options: (V6-Bit R-bit DC-Bit)

LS Type: Router Links

Link State ID: 0

Advertising Router: 3.3.3.3

LS Seq Number: 80000008

Checksum: 0x178A

Length: 40

Number of Links: 1

Link connected to: another Router (point-to-point)

Link Metric: 64

Local Interface ID: 5

Neighbor Interface ID: 5

Neighbor Router ID: 1.1.1.1

Stub_Router# show ipv6 ospf database link self-originate

OSPFv3 Router with ID (3.3.3.3) (Process ID 1)

Link (Type-8) Link States (Area 2)

LS age: 627

Options: (V6-Bit R-bit DC-Bit)

LS Type: Link-LSA (Interface: Serial1/0)

Link State ID: 5 (Interface ID)

Advertising Router: 1.1.1.1

LS Seq Number: 80000006

Checksum: 0x215C

Length: 56

Router Priority: 1

Link Local Address: FE80::D20E:16FF:FE50:0

Number of Prefixes: 1

Prefix Address: 2002:ABAB::

Prefix Length: 64, Options: None

LS age: 828

Options: (V6-Bit R-bit DC-Bit)

LS Type: Link-LSA (Interface: Serial1/0)

Link State ID: 5 (Interface ID)

Advertising Router: 3.3.3.3

LS Seq Number: 80000006

Checksum: 0xB4C2

Length: 56

Router Priority: 1

Link Local Address: FE80::D20D:16FF:FE50:0

Number of Prefixes: 1

Prefix Address: 2001:ABAB::

Prefix Length: 64, Options: None

Stub_Router# show ipv6 route

IPv6 Routing Table - 6 entries

Codes: C - Connected, L - Local, S - Static, R - RIP, B - BGP

U - Per-user Static route

I1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summary

O - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2

ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2

OI ::/0 [110/65]

via FE80::D20E:16FF:FE50:0, Serial1/0

C 2001:ABAB::/64 [0/0]

via ::, Serial0/0

L 2001:ABAB::D20D:16FF:FE50:0/128 [0/0]

via ::, Serial0/0

O 2002:ABAB::/64 [110/128]

via FE80::D20E:16FF:FE50:0, Serial1/0

L FE80::/10 [0/0]

via ::, Null0

L FF00::/8 [0/0]

via ::, Null0

ABR1# show ipv6 ospf

Routing Process "ospfv3 1" with ID 1.1.1.1

It is an area border router

SPF schedule delay 5 secs, Hold time between two SPFs 10 secs

Minimum LSA interval 5 secs. Minimum LSA arrival 1 secs

LSA group pacing timer 240 secs

Interface flood pacing timer 33 msecs

Retransmission pacing timer 66 msecs

Number of external LSA 2. Checksum Sum 0x00A1E0

Number of areas in this router is 2. 1 normal 1 stub 0 nssa

Reference bandwidth unit is 100 mbps

Area BACKBONE(0)

Number of interfaces in this area is 1

SPF algorithm executed 5 times

Number of LSA 8. Checksum Sum 0x052E71

Number of DCbitless LSA 0

Number of indication LSA 0

Number of DoNotAge LSA 0

Flood list length 0

Area 2

Number of interfaces in this area is 1

It is a stub area, no summary LSA in this area

generates stub default route with cost 1

SPF algorithm executed 6 times

Number of LSA 7. Checksum Sum 0x042237

Number of DCbitless LSA 0

Number of indication LSA 0

Number of DoNotAge LSA 0

Flood list length 0

ABR1# show ipv6 route

IPv6 Routing Table - 9 entries

Codes: C - Connected, L - Local, S - Static, R - RIP, B - BGP

U - Per-user Static route

I1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summary

O - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2

ON1 - OSPF NSSA ext 1, ON2 - OSPF NSSA ext 2

O 2001:ABAB::/64 [110/128]

via FE80::D20D:16FF:FE50:0, Serial1/0

C 2002:ABAB::/64 [0/0]

via ::, Serial0/0

L 2002:ABAB::D20E:16FF:FE50:0/128 [0/0]

via ::, Serial0/0

C 2003::/124 [0/0]

via ::, FastEthernet0/0

L 2003::1/128 [0/0]

via ::, FastEthernet0/0

OE1 2003::1:0/124 [110/26]

via FE80::D20F:BFF:FE24:0, FastEthernet0/0

OE1 2004:ABAB::/64 [110/26]

via FE80::D20F:BFF:FE24:0, FastEthernet0/0

L FE80::/10 [0/0]

via ::, Null0

L FF00::/8 [0/0]

via ::, Null0

ASBR# show ipv6 ospf

Routing Process "ospfv3 1" with ID 2.2.2.2

It is an autonomous system boundary router

Redistributing External Routes (with default metric 25) from,

rip with metric-type 1 include-connected

SPF schedule delay 5 secs, Hold time between two SPFs 10 secs

Minimum LSA interval 5 secs. Minimum LSA arrival 1 secs

LSA group pacing timer 240 secs

Interface flood pacing timer 33 msecs

Retransmission pacing timer 66 msecs

Number of external LSA 2. Checksum Sum 0x00A1E0

Number of areas in this router is 1. 1 normal 0 stub 0 nssa

Reference bandwidth unit is 100 mbps

Area BACKBONE(0)

Number of interfaces in this area is 1

SPF algorithm executed 2 times

Number of LSA 8. Checksum Sum 0x052E71

Number of DCbitless LSA 0

Number of indication LSA 0

Number of DoNotAge LSA 0

Flood list length 0

/////////////////////////////////

ASBR# show ipv6 rip

RIP process "EXT", port 521, multicast-group FF02::9, pid 156

Administrative distance is 120. Maximum paths is 16

Updates every 30 seconds, expire after 180

Holddown lasts 0 seconds, garbage collect after 120

Split horizon is on; poison reverse is off

Default routes are not generated

Periodic updates 69, trigger updates 6

Interfaces:

Serial0/0

Redistribution:

Redistributing protocol ospf 1 include-connected

Stub_Router# debug ipv6 ospf events

Stub_Router# debug ipv6 ospf packet

*Mar 1 00:14:20.999: OSPFv3: rcv. v:3 t:1 l:36 rid:1.1.1.1

aid:0.0.0.2 chk:142A inst:0 from Serial1/0

*Mar 1 00:14:21.023: OSPFv3: rcv. v:3 t:2 l:28 rid:1.1.1.1

aid:0.0.0.2 chk:EB8A inst:0 from Serial1/0

*Mar 1 00:14:21.027: OSPFv3: rcv. v:3 t:1 l:40 rid:1.1.1.1

aid:0.0.0.2 chk:E1C inst:0 from Serial1/0

*Mar 1 00:14:21.027: OSPFv3: 2 Way Communication to 1.1.1.1 on Serial1/0, state 2WAY

*Mar 1 00:14:21.027: OSPFv3: Send DBD to 1.1.1.1 on Serial0/0 seq 0x1737 opt 0x0011

flag 0x7 len 28

*Mar 1 00:14:21.031: OSPFv3: Rcv DBD from 1.1.1.1 on Serial1/0 seq 0x2402 opt 0x0011

flag 0x7 len 28 mtu 1500 state EXSTART

*Mar 1 00:14:21.031: OSPFv3: First DBD and we are not SLAVE

*Mar 1 00:14:21.035: OSPFv3: rcv. v:3 t:2 l:88 rid:1.1.1.1

aid:0.0.0.2 chk:5CF3 inst:0 from Serial1/0

*Mar 1 00:14:21.039: OSPFv3: Rcv DBD from 1.1.1.1 on Serial1/0 seq 0x1737 opt 0x0011 flag

0x2 len 88 mtu 1500 state EXSTART

*Mar 1 00:14:21.039: OSPFv3: NBR Negotiation Done. We are the MASTER

*Mar 1 00:14:21.039: OSPFv3: Send DBD to 1.1.1.1 on Serial0/0 seq 0x1738 opt 0x0011 flag

0x3 len 88

*Mar 1 00:14:21.043: OSPFv3: rcv. v:3 t:2 l:28 rid:1.1.1.1

aid:0.0.0.2 chk:F85B inst:0 from Serial1/0

*Mar 1 00:14:21.047: OSPFv3: Rcv DBD from 1.1.1.1 on Serial0/0 seq 0x1738 opt 0x0011 flag

0x0 len 28 mtu 1500 state EXCHANGE

*Mar 1 00:14:21.047: OSPFv3: Send DBD to 1.1.1.1 on Serial1/0 seq 0x1739 opt 0x0011 flag

0x1 len 28Send LS REQ to 1.1.1.1 length 36 LSA count 3

*Mar 1 00:14:21.051: OSPFv3: rcv. v:3 t:3 l:52 rid:1.1.1.1

aid:0.0.0.2 chk:C326 inst:0 from Serial1/0

*Mar 1 00:14:21.055: OSPFv3: rcv. v:3 t:2 l:28 rid:1.1.1.1

aid:0.0.0.2 chk:F85A inst:0 from Serial1/0Stub_Router#

*Mar 1 00:14:21.055: OSPFv3: rcv. v:3 t:4 l:144 rid:1.1.1.1

aid:0.0.0.2 chk:58BC inst:0 from Serial1/0Rcv LS REQ from 1.1.1.1 on Serial1/0 length 52

LSA count 3Send UPD to 131.88.101.156 on Serial1/0 length 128 LSA count 3

*Mar 1 00:14:21.059: OSPFv3: Rcv DBD from 1.1.1.1 on Serial1/0 seq 0x1739 opt 0x0011 flag

0x0 len 28 mtu 1500 state EXCHANGE

*Mar 1 00:14:21.063: OSPFv3: Exchange Done with 1.1.1.1 on Serial1/0Rcv LS UPD from

1.1.1.1 on Serial0/0 length 144 LSA count 3

*Mar 1 00:14:21.067: OSPFv3: Synchronized with 1.1.1.1 on Serial1/0, state FULL

*Mar 1 00:14:21.067: %OSPFv3-5-ADJCHG: Process 1, Nbr 1.1.1.1 on Serial1/0 from

LOADING to FULL, Loading Done

*Mar 1 00:14:21.687: OSPFv3: rcv. v:3 t:4 l:60 rid:1.1.1.1

aid:0.0.0.2 chk:66EB inst:0 from Serial1/0Rcv LS UPD from 1.1.1.1 on Serial1/0 length 60

LSA count 1

*Mar 1 00:14:23.683: OSPFv3: rcv. v:3 t:5 l:96 rid:1.1.1.1

aid:0.0.0.2 chk:4BB5 inst:0 from Serial1/0لینک های مفید برای مطالعه بیشتر : http://www.cisco.com/en/US/tech/tk872/tsd_technology_support_protocol_home.html?referring_site=bodynav

http://www.cisco.com/en/US/tech/tk365/tk480/tsd_technology_support_sub-protocol_home.html?referring_site=bodynav

http://www.cisco.com/en/US/docs/ios/ipv6/configuration/guide/ip6-ospf.html?referring_site=bodynav